Bạn có thể sử dụng nmap để xác định tất cả các cổng TCP/IP mà một máy chủ từ xa đang lắng nghe. Đây thường không phải là một công cụ quan trọng trong môi trường gia đình, nhưng nó có thể được sử dụng trong môi trường doanh nghiệp để phát hiện các lỗ hổng trong mạng của bạn, chẳng hạn như máy chủ chạy các ứng dụng mạng không được phép. Nó là một công cụ ưa thích của các hacker xấu và do đó nên được sử dụng để kiểm tra cả các máy chủ bên ngoài và bên trong dưới sự kiểm soát của bạn.

Sử dụng nmap

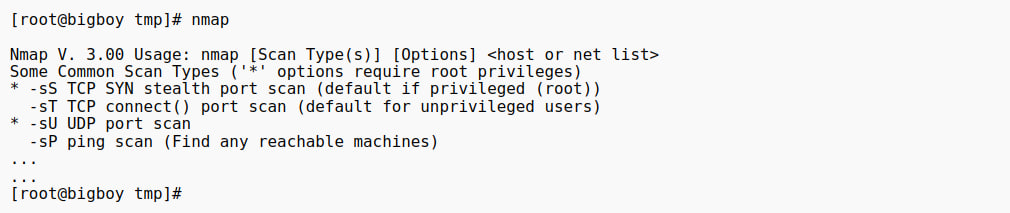

Khi bạn còn nghi ngờ, bạn có thể nhận danh sách các tùy chọn nmap có sẵn bằng cách chỉ nhập lệnh mà không có đối số tại dấu nhắc lệnh.

Xem thêm:

Các tùy chọn NMAP thường được sử dụng

| Tùy chọn | Mô tả |

| -P0 | Nmap trước tiên cố gắng ping một máy chủ trước khi quét nó. Nếu máy chủ đang được bảo vệ khỏi các truy vấn ping, thì bạn có thể sử dụng tùy chọn này để buộc nó quét mặc dù vậy. |

| -T | Xác định thời gian giữa các gói tin được thiết lập trong quá trình quét cổng. Một số tường lửa có thể phát hiện việc xuất hiện quá nhiều gói tin không chuẩn trong một khoảng thời gian đã được định trước. Tùy chọn này có thể được sử dụng để gửi chúng cách nhau 60 giây với giá trị “5”, cũng được gọi là chế độ điên rồ, hoặc 0,3 giây với giá trị “0” trong chế độ hoang mang. |

| -O | Nmap sẽ cố gắng xác định hệ điều hành của máy chủ từ xa dựa trên các phản hồi đã biết đối với các loại gói tin khác nhau. |

| -p | Liệt kê dải cổng TCP/IP để quét. |

| -s | Xác định các phương pháp quét khác nhau sử dụng các gói tin tuân thủ tiêu chuẩn TCP/IP hoặc vi phạm tiêu chuẩn đó. |

- Công ty Cổ Phần Công Nghệ Lưu Trữ Việt

- Address: 61/3 Bình Giã, P. 13, Q. Tân Bình, Thành phố Hồ Chí Minh

- Trang web: https://vndata.vn

- Hotline: 0971-05-4444

- Email: support@vndata.vn